Это следует из представленного израильским службам безопасности секретного доклада компании IPCS-Black Wall Global сделанного на основе проведенного специалистами этой компании расследования, документ имеется в распоряжении Cyprus Daily News.

Доклад о проведенном специалистами IPCS-BWG расследовании цифровой криминалистики называется «Проверка возможности взлома камер видеонаблюдения и проникновения в WhatsApp» и датирован 22.10.2023.

Нападение террористов ХАМАС на Израиль 7 октября стало полной неожиданностью и породило множество вопросов на которые необходимо найти ответы. ХАМАС никогда не отличался высоким уровнем планирования и технического оснащения своих операций. Поэтому, когда многочисленным группам палестинских террористов удалось незаметно приблизится к высокотехнологичному забору безопасности и с помощью бульдозеров прорвать его в нескольких местах, у многих специалистов в области безопасности возникли подозрения, что планирование этой, по сути войсковой операции и её технологическая поддержка, осуществлялись кем-то извне, но не ХАМАСом.

Израильские власти ведут всестороннее расследование событий 7 октября и находят все больше доказательств причастности к преступлениям ХАМАС других стран и организаций.

Один из ключевых вопросов этого расследования–как террористам удалось беспрепятственно, практически незаметно для наблюдателей, приблизится к оснащенному многочисленными камерами наблюдения и различными детекторами забору безопасности.

Ответ на этот и другие вопросы дает расследование проведенное специалистами Группы по расследованию цифровой криминалистики-IPCS, которая является составной частью компании Black Wall Global. Руководил расследованием Главный Суперинтендант полиции Израиля (в отставке) Ашер Бен Арци.

IPSC, входящая в состав Black Wall Global, начала свою деятельность с выходом на пенсию, после 34 лет службы в Агентстве Безопасности Израиля (Шин Бет), директора израильского бюро INTERPOL Ашера Бен Арци- главного суперинтенданта полиции Израиля в отставке, и занимается вопросами разведки, криминалистики и кибербезопасности.

Black Wall Global — агентство цифровой разведки, кибернбезопасности и обороны, основанное группой ветеранов разведки, контртерроризма, элитных подразделений и правоохранительных органов. Президент — комиссар Ху Бун Хуи (Khoo Boon Hui), бывший начальник полиции Сингапура и бывший президент Интерпола.

Генеральный директор — Амир (Анри) Давид, бывший старший исполнительный помощник президента Международного бюро уголовных расследований CYBERPOL, эксперт по борьбе с терроризмом и советник Службы национальной безопасности.

В состав совета директоров входит Арик Барбинг, высокопоставленный сотрудник ISA, Агентства безопасности Израиля (ШинБет), приравненный по званию к генерал-майору ЦАХАЛа, а также основатель и руководитель киберподразделения ШинБет.

Уникальной областью, в которой специализируется компания, наряду с другими областями разведки и кибернетики, является обнаружение и локализация соответствующих участков в видеозаписях, включая судебно-цифровой анализ видеозаписей с камер наблюдения с использованием сравнительной криминалистической геометрии, а также выявление видеоподделок. Одной из областей, которой они занимаются, являются криминалистические исследования взломов систем видеонаблюдения.

В последние годы IPSC присоединился к проекту Интерпола «Сотрудничество с частным сектором, государственно-частное партнерство», в рамках которого он оказывает разведывательную и следственно-криминалистическую помощь полиции и правоохранительным органам в Израиле и за рубежом.

Приведенное ниже расследование было проведено для всех израильских служб безопасности, с целью понять, были ли системы безопасности взломаны хакерами, и предотвратить подобные случаи взлома в будущем. Цифровое расследование было проведено квалифицированным экспертом-криминалистом. Расследование разделено на две части: в части А рассматривается вопрос о взломе камер наблюдения, а в части В — о взломе сообщений WhatsApp.

По многим причинам мы не можем опубликовать весь имеющийся в нашем распоряжении доклад, поэтому публикуем выдержки из него.

Отчет о цифровой криминалистической экспертизе

Взлом камер видеонаблюдения и проникновение в WhatsApp

22.10.2023

Отчет о расследовании IPSC Forensic OSINT

(перевод с иврита)

«Мы нашли однозначное свидетельство того, что камеры наблюдения действительно были взломаны! Видеозаписи со взломанных камер были размещены арабскими хакерами в иранских и российских социальных сетях. Мы обнаружили явное сотрудничество между российскими, палестинскими и иранских хакерами в разработке методологии и практических приемах взлома. Мы также обнаружили, что данные всех пользователей WhatsApp в Израиле (более 5,5 млн.) находятся в руках хакеров и выставлены на продажу. Украденные данные WhatsApp израильских пользователей включают в себя данные министров израильского правительства(!) и их QR-коды.

Мы считаем, что из соображений государственной безопасности использование этого приложения должно быть запрещено или, по крайней мере, сведено к минимуму для военнослужащих и полицейских, сотрудников служб безопасности и министров: это приложение фактически превратилось в средство взлома.

Проведя расследование, мы поняли, что в Израиле необходимо создать форум офицеров/менеджеров по цифровой безопасности и форум следователей по внутренним цифровым расследованиям. Мы подчеркиваем, что необходимо разработать практические методы и средства обеспечения кибербезопасности и цифровой защиты объектов и инфраструктур в Израиле.»

Далее в отчете следуют показания и детали расследования данные под присягой криминалистом-расследователем. Это важная деталь, хорошо демонстрирует значимость и официальный статус документа. (CDN)

Криминалистическое расследование OSINT

«Ссылки: Закон о доказательствах [Новая редакция], 1971.

Название эксперта: Группа IPCS-BWG

Адрес: IPSC-BWG

Я, нижеподписавшийся, следователь-криминалист и эксперт, даю заключение цифровой криминалистической экспертизы по данному вопросу:

Цифровая криминалистическая экспертиза OSINT — возможность взлома систем камер наблюдения, включая обмен видеоматериалами, и возможность взлома израильских абонентов WhatsApp.

Я даю данное заключение экспертизы в качестве заключения, а не свидетельских показаний в суде, и заявляю, что мне хорошо известно, что для целей положений уголовного закона, касающихся лжесвидетельства в суде, данное заключение, подписанное мной, является законными показаниями в суде.

Данные, на которых основан тест:

7 октября 2023 года в 06:30 утра в Шаббат началась внезапная атака ХАМАС на Израиль. Согласно видеозаписям, опубликованным ХАМАСом, системы наблюдения и огня были нейтрализованы с помощью беспилотников или противотанкового оружия. Заградительный забор был взорван и разрушен тракторами в нескольких местах, а террористы ХАМАСа проникли через другой забор на пути к пропускным пунктам.

В связи с тем, что силы безопасности не были готовы к нападению ХАМАС на Израиль, возникли следующие вопросы:

- Возможно ли, что системы камер наблюдения были взломаны, а видеозаписи, сделанные этими камерами, были уничтожены или заменены на поддельные?

- Возможно ли, что помимо мониторинга и наблюдения за расположением патрулей ЦАХАЛа в приграничной зоне хакерам ХАМАСа удалось взломать iPhones и смартфоны солдат и сотрудников сил безопасности?

Необходимые действия

Для проведения настоящего расследования мне пришлось выполнить операции цифровой разведки, включая проведение цифровой разведки в Darknet и обычном Интернете.

Часть 1 — Взлом камер наблюдения в Израиле

В ходе своего расследования в Даркнете в режиме инкогнито я проник на сайты на трех языках, которыми свободно владею — иврите, английском и русском.

Для работы с сайтами на персидском и китайском языках мне пришлось воспользоваться Google Translator. Стоит отметить, что на русских, ивритских и английских сайтах можно найти много полезной информации в Darknet, а в обычном Интернете можно посещать персидские и китайские сайты и использовать Google Translator, не раскрывая истинной личности цифрового исследователя.

В ходе тайной операции мне удалось проникнуть на два закрытых форума российских хакеров в Darknet. Первый форум — «VLMRAMP», второй — «Code by DarkWebForum» [Изображения 1, 2 для примера].

Изображение 1: Скриншот «VLMRAMP», закрытого форума русских хакеров в Darknet

Изображение 2: Скриншот «Code by DarkWebForum», закрытого форума российских хакеров в сети Darknet

На форуме VLMRAMP я обнаружил страницу пользователя под ником «IT UNDERGROUND». 09.10.2023 он разместил на форуме тему под названием «Взлом камер наблюдения в Израиле» [изображение 3 для примера].

Изображение 3: Увеличенный скриншот сообщения на тему «Взлом камер наблюдения в Израиле» (на русском языке) на форуме «VLMRAMP» в Darknet

Пользователь «IT UNDERGROUND», являющийся также одним из модераторов форума «VLMRAMP», утверждает, что камеры безопасности ЦАХАЛа на границе были взломаны с помощью методов взлома камер, разработанных группой российских хакеров под названием «IT UNDERGROUND», которую он возглавляет. В качестве доказательства хакер опубликовал брошюру на русском языке о методах взлома камер наблюдения, а также скриншоты переводов этой брошюры: Для арабского и персидского языков [изображения 4,5 для примера]

ИЗОБРАЖЕНИЕ 4: Скриншот брошюры о методах взлома камер наблюдения, разработанной российской хакерской группой «IT UNDERGROUND», под названием «Взлом камер наблюдения» на арабском языке.

ИЗОБРАЖЕНИЕ 5: Коллаж из скриншотов буклета по технике взлома камер наблюдения, разработанного группой хакеров: российская «IT UNDERGROUND». Название «Взлом камер наблюдения» на трех языках: русском, арабском и персидском.

Важно отметить, что методика взлома камер наблюдения группы российских хакеров «IT UNDERGROUND» включает в себя также методы обнаружения скрытых камер и методы обмена видеозаписями в системах камер наблюдения, [изображения 6,7 для наглядности].

Изображение 6: Скриншот из буклета по методам взлома камер наблюдения, разработанного российской хакерской группой «IT UNDERGROUND», здесь речь идет об одном из способов обмена видеозаписями

Изображение 7: Скриншот из буклета по методам взлома камер наблюдения, разработанного группой российских хакеров под названием «IT UNDERGROUND», в котором рассказывается о 9 способах взлома камер и изменения видеоизображения.

В форуме «Code by DarkWebForum» я обнаружил страницу пользователя «Anonymous». 25 октября 2022 года он разместил на форуме тему под названием «Взлом RTSP камер видеонаблюдения» [Image8 для примера].

Изображение 8: Увеличенный скриншот сообщения темы «Взлом камеры видеонаблюдения RTSP» (на русском языке) в сети Darknet на форуме под названием «Code by DarkWebForum»

В сообщении от 25 октября 2022 года пользователь «Anonymous», являющийся также одним из модераторов форума «Code by DarkWebForum», подробно рассказывает о методах взлома камер наблюдения, включая методы обнаружения скрытых камер и методы замены видеозаписей в системах камер наблюдения. «Анонимус» с гордостью и хвастовством рассказал о сотрудничестве с группами арабских и иранских хакеров и о том, что группа Moses Staff использует его методику для взлома израильских камер слежения. Как и «IT UNDERGROUND», «Анонимус» опубликовал брошюру о методах взлома камер наблюдения на русском языке, а также скриншоты переводов этой брошюры на арабский и персидский языки [изображения 9, 10 для примера].

Изображение 9: Скриншот буклета по методам взлома камер наблюдения, разработанного российским хакером «Anonymous», с арабской надписью «Security Camera Hacking».

Изображение 10: Коллаж из скриншотов буклета по методам взлома камер наблюдения, разработанного российским хакером Anonymous, с заголовком «Security Camera Hacking», написанным на трех языках: русском, арабском и фарси.

Следует подчеркнуть, что «Анонимус» в одном из своих текстов дал подробный анализ того, как хакерская группа «Moses Staff» в ноябре 2022 года взломала израильские камеры наблюдения, и отметил высокий профессионализм действий хакеров [Изображение 11 для примера].

Изображение 11: Фотография с камеры наблюдения в Иерусалиме, взломанной иранской хакерской группой Moses Staff в ноябре 2022 года

Я провел расследование, пытаясь выяснить истинную личность пользователей, известных под псевдонимами «IT UNDERGROUND» и «Anonymous». Пока мне не удалось установить их истинную личность, но мне удалось найти достоверную информацию и установить, что пользователь «IT UNDERGROUND» возглавляет независимую анонимную хакерскую группу с таким названием, а пользователь «Anonymous» возглавляет отдельную группу русскоязычных хакеров под названием «Мы — Анонимы».

Я нашел достоверную информацию о том, что хакерская группа «IT UNDERGROUND» является автономным подрядчиком The Internet Research Agency, которое является хакерским подразделением Wagner Group.

Наша справка: «Агентство интернет-исследований», также известное как «кремлеботы», «фабрика троллей», «пригожинские тролли», «ольгинские тролли», «лахтоботы»–подразделение российских спецслужб занимающееся дезинформацией, кремлевской пропагандой, манипулированием общественным мнением. «Агентство» использует фейковые аккаунты в социальных сетях и онлайн-изданиях, на форумах и в видеохостингах для продвижения интересов российских спецслужб, в основном занимаясь распространением кремлёвской пропагандой и дезинформацией.

Кроме того, я нашел достоверную информацию о том, что эта группа связана с российской хакерской организацией Cozy Bear, которая действует под эгидой ФСБ.

Наша справка: «Cozy Bear», также известна как APT29, The Dukes и др.— хакерская группировка работающая на спецслужбы россии. По утверждению западных спецслужб, действует под эгидой ФСБ РФ. «Cozy Bear» специализируется на добыче информации, необходимой для руководителей кремля. Жертвами группировки становятся правительства западных стран и связанные с ними организации: министерства, агентства, аналитические центры, исполнители государственных заказов. Также их жертвами становились правительства стран — членов СНГ, Азии, Африки, Ближнего востока; международные организации.

На российских хакерских форумах в Darknet я получил ссылки на ряд арабских форумов, посвященных взлому камер наблюдения. Следует отметить, что эти арабские форумы находятся в открытом Интернете [изображения 12, 13, 14, 15 для примера].

Изображение 12: Полноразмерный скриншот одного из арабских форумов, посвященных взлому камер наблюдения. Красной полосой отмечены 2 брошюры «Anonymous» (справа) и «IT UNDERGROUND» (слева), переведенные с русского на арабский.

Изображение 13: Скриншот крупным планом одного из арабских форумов, посвященных взлому камер наблюдения.

Изображение 14: Скриншот крупным планом одного из арабских форумов, посвященных взлому камер наблюдения.

Иллюстрация 15: крупный план скриншота арабского форума «The Hacker Academy», посвященного онлайн-обучению, взлому камер и систем безопасности. Важно отметить, что форум работает под эгидой международной хакерской группировки Anonymous.

На ряде арабских форумов и сайтов (включая сетевые СМИ, YouTube и сеть Al- Arabiya) были размещены видеозаписи проникновения террористов ХАМАС в мошавы и кибуцы, снятые израильскими камерами наблюдения и взломанные арабскими хакерами.

Изображение 16: Полноразмерный скриншот одного из арабских сайтов на YouTube. 7 октября 2023 года (отмечено красным прямоугольником ниже) на сайте был размещен видеоролик с арабским заголовком «Смотрите: Камера наблюдения следит за нашими героическими бойцами сопротивления, которые бродят по одному из поселений вблизи сектора Газа и стремятся уничтожить солдат сионистской оккупации» (перевод с арабского). В синем прямоугольнике расположено слово «Hacked», а справа внизу — значок хакерской группировки Anonymous. Слева вверху красным цветом выделен логотип телесети Arab al-Arabiya.

По неизвестной причине хакеры изменили время, указанное в ролике, на 05:56.

Изображение 17: Полноразмерный скриншот: Коллаж из снятых нами видеороликов, документирующих нападение ХАМАС на населенные пункты вблизи сектора Газа. Видеозаписи были взломаны арабскими хакерами с израильских камер наблюдения, установленных в кибуцах и деревнях, и размещены на арабских форумах и сайтах. Синими прямоугольники помечены надписью «HACKED». На фотографиях справа внизу виден значок хакерской группы Anonymous, а слева вверху — красным цветом значок сети «Аль-Арабия». По неизвестной причине хакеры изменили время, показанное в видеоролике (на картинках справа), на 05:57.

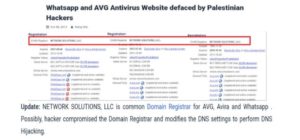

Часть 2 — Взлом WhatsApp

На арабских форумах, посвященных взлому камер наблюдения, также много информации о взломе WhatsApp. В этих группах есть подфорум, обучающий взлому приложений, а также ссылки на арабские форумы, посвященные взлому. [Изображение 18 для примера]. Подробная информация об арабских форумах, посвященных взлому приложения WhatsApp, приведена в приложениях.

Изображение 18: Полноразмерный скриншот одного из арабских форумов, посвященных взломам WhatsApp.

Через несколько дней после нападения ХАМАС на Израиль в СМИ и на форумах одной из пропалестинских хакерских групп было опубликовано заявление, в котором с большим энтузиазмом сообщалось, что данные израильских пользователей WhatsApp были взломаны, и что все данные групп пользователей находятся в их руках [изображения 19, 20 для примера].

Изображение 19: Скриншот крупным планом одной из статей о взломах групп WhatsApp в Израиле

Изображение 20: Скриншот крупным планом одной из статей о взломах групп WhatsApp в Израиле.

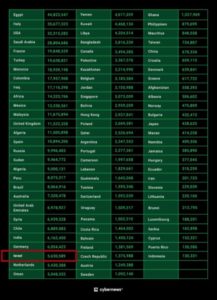

На основании этой информации мною были проведены следственные действия, в результате которых были установлены следующие факты: В декабре 2022 года в даркнете были выставлены на продажу данные о пользователях WhatsApp из разных стран, в том числе данные 5 630 589 пользователей из Израиля [изображения 21, 22 для примера].

Изображение 21: Полноразмерный скриншот количества пользователей WhatsApp в разных странах. Красным квадратом отмечено количество пользователей в Израиле.

Согласно скриншоту на изображении 21, данные 152 321 жителя Кипра тоже выставлены на продажу хакерами (CDN)

Изображение 22: Увеличенный скриншот крупным планом показано количество пользователей WhatsApp в разных странах. Красной рамкой отмечено 5 630 589 пользователей в Израиле

Важно отметить, что база данных WhatsApp в даркнете также содержит QR-код пользователя, который позволяет присоединиться к учетной записи любого конкретного пользователя с любого компьютера, а также со многих моделей смартфонов. Важно отметить, что базы данных пользователей WhatsApp поступили в продажу в декабре 2022 года: цена базы данных пользователей из США составила 7 тыс. долларов, база данных пользователей WhatsApp из Великобритании стоила 3 тыс. долларов, цена базы данных пользователей в Израиле — 3 тыс. долларов. Базы данных пользователей продаются в Darknet с января 2023 года и фактически по сей день.

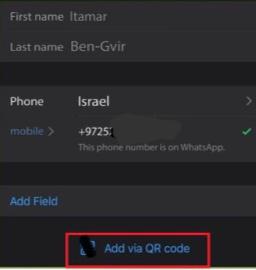

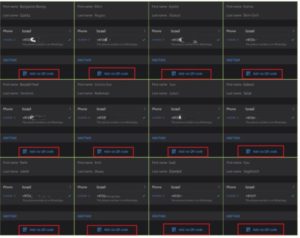

По достоверной информации, в Darknet были куплены базы данных пользователей WhatsApp, в том числе база данных пользователей из Израиля. Известно, что недавно в Darknet за 150 долл. продавались списки WhatsApp с QR-кодами израильских политиков, высокопоставленных военных и бизнесменов. [Изображения 23, 24 приведены для примера].

Изображение 23: Скриншот пользователя WhatsApp министра Итамара Бен-Гвира. В красном прямоугольнике отмечен его QR-код.

Изображение 24: Снимок экрана крупным планом: Созданный нами коллаж из пользователей WhatsApp, министров правительства Израиля. В красном прямоугольнике отмечен их QR-код.

Важно отметить, что среди экспертов по кибербезопасности WhatsApp имеет плохую репутацию и считается практически инструментом взлома. Например, международная организация Cybersecurity Leadership Community Organization в прошлом году приняла решение отказаться от использования WhatsApp по соображениям кибербезопасности.

Выводы

- Мы установили, что камеры и системы безопасности в Израиле не защищены, мы обнаружили однозначные признаки того, что камеры безопасности действительно были взломаны, а их видеозаписи опубликованы. В ходе данного расследования мы выявили сотрудничество российских хакеров с палестинскими и иранскими хакерами по вопросу разработки методологии и практических приемов взлома камер наблюдения, таким образом, мы разоблачили как минимум 2 группы российских хакеров, близких к ФСБ россии.

- Мы обнаружили, что данные всех пользователей WhatsApp в Израиле, включая министров правительства, находятся в руках хакеров и выставлены на продажу. По нашему мнению, из соображений государственной безопасности использование этого приложения должно быть запрещено или, по крайней мере, сведено к минимуму для военных, полицейских, сотрудников служб безопасности и министров, поскольку это приложение фактически превратилось в средство взлома.

- Мы рекомендуем организовать в Израиле службу цифровой безопасности, как в частном, так и в государственном секторе, создав рабочую группу из представителей Национального киберуправления, Шин-Бет, ЦАХАЛа, Министерства Национальной безопасности и полиции Израиля, Национальное Управление по кибербезопасности (NCSA), представителей частного сектора безопасности и представителей кибербезопасности и цифровых расследований.

Ашер Бен Арци

Главный суперинтендант (в отставке)

IPCS — Black Wall Global

Отдел цифровых криминалистических расследований

Конец доклада.»

Как сказано выше, документ опубликован не полностью, но и этого достаточно, чтобы не осталось сомнений в причастности россии к нападению ХАМАС на Израиль 7 октября. Приведенные в докладе факты прямо указывают на соучастие аффилированных с российскими спецслужбами хакерских группировок в атаке на Израиль и в длительной подготовке к этому. Особую тревогу вызывают факты вовлеченности российских хакерских группировок в процесс обучения арабских и иранских хакеров методам и техникам взлома и проникновения в электронные и компьютерные сети демократических стран Запада. Несомненно, что арабские и Иранские хакеры действуют под контролем режимов своих стран и рано или поздно используют полученные от своих российских коллег знания против цивилизованных государств Запада. Руководство кремля и российские спецслужбы поощряют тесное сотрудничество контролируемых ими хакерских группировок с иранскими и арабскими хакерами в рамках гибридной войны против Запада. Израиль и Украина рассматриваются кремлем как ключевые цели в этой войне, поэтому нет сомнений в том, что москва будет наращивать усилия для их уничтожения.

В сложившихся обстоятельствах Украина и Израиль, без преувеличения, являются защитными форпостами Европы и всей Евро-Атлантической Цивилизации, защищающие Запад от готовых уничтожить его варварских, диктаторских режимов и исламских террористических организаций объединившихся в «Ось Зла»–россия, Китай, Иран, Северная Корея, Хизбалла, Хамас, ИГИЛ, ООП, Ислам салафи, Братья-мусульмане, Исламский джихад. Турция на подходе.

На фоне трагедии 7 октября и итогов расследования IPCS-BWG стоит обратить внимание на очень важную на наш взгляд деталь. С февраля прошлого года из россии на Кипр, по особой программе релокации, переехало, или «релоцировались», как модно сейчас говорить, множество IT компаний с сотнями российских IT специалистов. Можно с определенной долей уверенности предположить, что некоторые из этих компаний работали в россии с лицензиями ФСБ. С не меньшей уверенностью можно предположить, что вместе с их штатом на Кипр «релоцировалось» и какое-то количество работающих под прикрытием сотрудников российских спецслужб.

На Кипре возникло мощное IT сообщество с российскими корнями и загадочными связями с россией. Руководят этим сообществом люди тоже имеющие российские корни с не менее загадочными связями с россией и российскими государственными структурами.

Ведут ли эти корни и связи к хакерским группировкам подконтрольным ФСБ, ГРУ и СВР, предстоит разобраться.