Автор изображения — John Fokker. LockBit призывал делать татуировки с логотипом группировки за награду в $1000

Россиянин Дмитрий Хорошев попал под санкции США, Великобритании и Австралии после того, как его обвинили в создании инфраструктуры крупнейшей группировки хакеров-вымогателей LockBit. По версии правоохранительных органов нескольких стран, именно Хорошев стоит за никнеймом LockBitSupp, под которым на форумах он выступал как руководитель экосистемы вирусов-вымогателей, а также за никнеймами LockBit и putinkrab. Копию обвинительного акта в отношении Хорошева опубликовал портал vx-underground. Также в группировке LockBit, по версии следствия, участвовали россияне Иван Кондратьев (его ФБР ассоциирует с никнеймом Bassterlord), Артур Сунгатов, Михаил Матвеев (никнеймы wazawaka и boriscelcin), Михаил Васильев и Руслан Астамиров. Астамиров ранее был задержан в США, а Васильев — в Канаде.

Хорошеву предъявили обвинения в 26 преступлениях в США, включая атаки на больницы, школы, некоммерческие организации, критическую инфраструктуру, правительственные и правоохранительные органы. Хотя в обвинительном акте не называются жертвы LockBit, известно, к примеру, что в результате атаки группировки в сентябре 2023 года службы скорой помощи двух больниц в штате Нью-Йорк не работали более недели. Атака на детскую больницу в Торонто в январе 2023 года привела к невозможности продолжать лечение или устанавливать диагнозы пациентам на протяжении нескольких дней. В общей сложности, по данным аналитиков, только за 2023 год LockBit атаковал почти 70 больниц по всему миру.

ФБР считает, что именно Хорошев создал инфрастуктуру LockBit — панель управления, которой впоследствии пользовались другие злоумышленники. Доступ к панели продавался на хакерских форумах. В общей сложности инфраструктура вымогателей действовала с сентября 2019 года по февраль 2024 года, когда ее ликвидировали правоохранительные органы нескольких стран в рамках совместной операции Cronos.

Следствие насчитало около 2,5 тысяч жертв LockBit по всему миру, из них 1800 — в США. Это не только больницы и госорганы — чаще всего LockBit атаковал компании, которые могли заплатить большой выкуп. Например, в 2023 году группировка зашифровала данные британской почтовой службы (Royal Mail) и компании Boeing. В ноябре 2023 года атака на крупнейший в мире банк (китайский ICBC) нарушила торги облигациями США. В случае, когда жертвы отказывались платить выкуп, украденные у них данные (финансовые, данные сотрудников или информация о производстве) публиковались на сайте, посвященном жертвам хакеров. Всего, по данным ФБР, члены группировки смогли заставить своих жертв заплатить около $500 млн, из которых 20% — около 100 млн — получил лично Хорошев.

Атаки на российские компании

LockBit, как и другие группировки-вымогатели, прочно ассоциируется у исследователей и правоохранительных органов с российскими хакерами. LockBitSupp, общается на русском языке и чаще всего делает это на старейшем русскоязычном хакерском форуме XSS. Компании на территории бывшего СНГ как правило не страдали от атак вымогателей. Во-первых, запрет «работать по СНГ» был прописан в правилах для новых членов группы (так называемых аффилиатов). Во-вторых, в самом коде вируса была прописана проверка языка атакуемой системы. Если это был русский, украинский, грузинский, казахский, армянский, кыргызский, таджикский, туркменский, узбекский или азербайджанский язык — вне зависимости от алфавита — атака на серверы не производилась.

Тем не менее, в обвинительном заключении ФБР указано, что под атаки LockBit всё же попадали и российские компании.

«Хотя Хорошев заявлял о запрете аффилиатам LockBit атаковать жертв, находящихся в России, и сам Хорошев, и другие участники группировки LockBit эксплуатировали “вирусы-шифровальщики“ в отношении нескольких жертв в России», — говорится в заключении.

Какие российские компании попали под атаки LockBit — не сообщается. По всей видимости, о существовании этих атак следствие узнало благодаря изъятию серверов и инфраструктуры LockBit во время операции Cronos.

Кто такой Дмитрий Хорошев

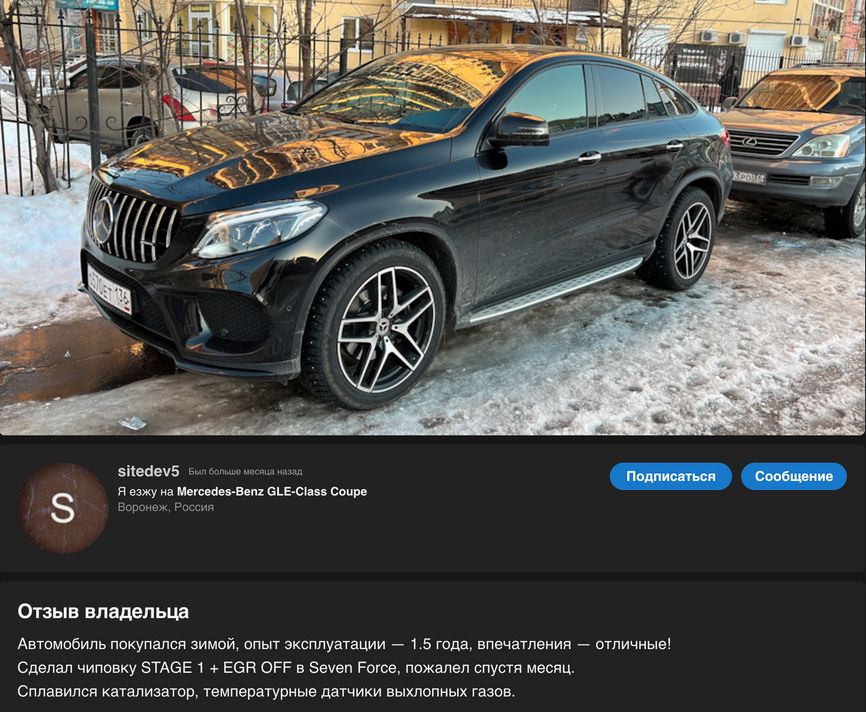

Департамент Юстиции США опубликовал персональные данные россиянина, которого считает основателем LockBit. Как выяснил The Insider, Хорошев живет в Воронеже, ему 31 год, он работал или учился в Воронежском институте высоких технологий. В 2021 году основал ООО «Тканер», которое должно было заниматься розничной торговлей по почте или в интернете. Однако уже через год компанию закрыла налоговая, так как основатель предоставил ей фальшивые сведения о компании. На почту Хорошева также зарегистрирован одноименный сайт о тканях. Также в 2021 году Хорошев основал туристическую компанию «Випгео». Ездит по Воронежу он на Mazda 6 и внедорожнике Mercedes-Benz GLE и живет в обычной новостройке в спальном районе города.

Постер, опубликованный Национальным агентством по борьбе с преступностью (Великобритания)

Отзыв человека с никнеймом Хорошева на Mercedes-Benz GLE в Воронеже

Действительно ли воронежец является тем, за кого его принимает ФБР, сказать трудно. Атрибуция реальных людей и никнеймов в интернете считается одной из самых сложных задач для правоохранительных органов. После публикации имени Хорошева LockBitSupp заявил, что ФБР «блефует», и что теперь реальный Дмитрий Хорошев «пострадает за его грехи».

Портал о тканях зарегистрирован на почту Хорошева, который, предположительно, является создателем крупнейшей группировки вымогателей

Ранее в 2024 году США ввели санкции и выдвинули обвинения против казанца Артура Сунгатова, которого также считают одним из лидеров LockBit. Как выяснил The Insider, Сунгатов в последние пять лет в первую очередь интересовался майнингом, оборудованием для него и криптовалютами, а в последний год также — получением виз или гражданства в других странах. Последнее было бы очень неосмотрительно, если бы он действительно был лидером группировки хакеров-вымогателей, так как, в отличие от России, большинство других стран выдают США обвиняемых в киберпреступлениях.

Сотрудничество со следствием

В результате операции Cronos 23 февраля полиция США сообщила, что администратор LockBit «сотрудничает с правоохранительными органами». Никаких деталей правоохранители тогда не представили. В обвинительном акте, который был опубликован 7 мая, говорится, что после операции Хорошев вышел на связь с ФБР и «предложил свои услуги в обмен на информацию о личностях его конкурентов».

«Хорошев в этой переписке попросил правоохранителей, не в конкретных выражениях, “предоставить имена“ своих врагов», — говорится в акте.

Что такое LockBit

Вирус-вымогатель (ransomware), который впоследствии получил название LockBit, впервые был замечен в 2019 году. Подобные вредоносные программы блокируют доступ к данным, системе или отдельному компьютеру, пока не будет перечислен выкуп (ransom — отсюда и название такого типа атак) организатору атаки.

В 2021 году он был перезапущен под названием LockBit 2.0, а в 2022 году стал наиболее распространенным вирусом-вымогателем в мире. Канадское Управление защиты связи отмечало, что LockBit может быть ответственен за 44% всех атак с применением подобного рода вредоносного ПО в мире.

Одна из причин этого — бизнес-модель хакеров, так называемая «программа вымогатель как услуга» (Ransomware-as-a-Service, RaaS). Человек, который хотел бы заняться распространением вирусов-вымогателей, покупал у администраторов LockBit панель доступа, инструкции и новейшие версии вирусов, а в случае успешной атаки выплачивал процент выкупа администраторам. В случае с LockBit администрация забирала себе до 20% выкупа, полученного с жертвы.

Предполагалось, что в случае, когда жертва платит выкуп, ее данные полностью удаляются с серверов LockBit, но в результате операции Cronos выяснилось, что это не так. Как сообщил на пресс-конференции по итогам операции Грэм Биггар, директор Национального агентства Великобритании по борьбе с преступностью, на серверах группировки были обнаружены данные даже тех компаний, которые заплатили выкуп.