21.11.2023

Αυτό προκύπτει από μυστική αναφορά της εταιρείας IPCS-Black Wall Global που παρουσιάστηκε στις ισραηλινές υπηρεσίες ασφαλείας, βάσει έρευνας που διεξήχθη από ειδικούς αυτής της εταιρείας.Το έγγραφο είναι διαθέσιμο στην Cyprus Daily News.

Η έκθεση για την ψηφιακή εγκληματολογική έρευνα που διεξήχθη από ειδικούς της IPCS-BWG ονομάζεται «Έλεγχος της πιθανότητας εισβολής καμερών CCTV και διείσδυσης στο WhatsApp» και έχει ημερομηνία 22/10/2023.

Η επίθεση των τρομοκρατών της Χαμάς στο Ισραήλ στις 7 Οκτωβρίου προκάλεσε έκπληξη και δημιούργησε πολλά ερωτήματα που πρέπει να απαντηθούν. Η Χαμάς δεν είχε ποτέ υψηλό επίπεδο σχεδιασμού και τεχνικού εξοπλισμού για τις επιχειρήσεις της. Ως εκ τούτου, όταν πολλές ομάδες Παλαιστινίων τρομοκρατών κατάφεραν να πλησιάσουν αθόρυβα τον φράκτη ασφαλείας υψηλής τεχνολογίας και, με τη βοήθεια μπουλντόζες, να τον διαπεράσουν σε πολλά σημεία, πολλοί ειδικοί ασφαλείας άρχισαν να υποψιάζονται ότι ο σχεδιασμός αυτής της ουσιαστικά στρατιωτικής επιχείρησης και η τεχνολογική της υποστήριξη πραγματοποιήθηκε από κάποιον εξωτερικό, αλλά όχι από τη Χαμάς.

Οι ισραηλινές αρχές διεξάγουν εκτενή έρευνα για τα γεγονότα της 7ης Οκτωβρίου και βρίσκουν όλο και περισσότερα στοιχεία για εμπλοκή άλλων χωρών και οργανώσεων στα εγκλήματα της Χαμάς.

Ένα από τα βασικά ερωτήματα αυτής της έρευνας είναι πώς οι τρομοκράτες κατάφεραν ελεύθερα, σχεδόν απαρατήρητοι από τους παρατηρητές, να πλησιάσουν τον φράκτη ασφαλείας εξοπλισμένο με πολλές κάμερες παρακολούθησης και διάφορους ανιχνευτές.

Την απάντηση σε αυτό και σε άλλα ερωτήματα δίνει μια έρευνα που διεξήχθη από ειδικούς της Digital Forensics Investigation Group-IPCS, η οποία αποτελεί μέρος της Black Wall Global. Την έρευνα διηύθυνε ο Αρχηγός της Αστυνομίας του Ισραήλ (επ.) Asher Ben Artzi.

Η IPSC, μέρος της Black Wall Global ασχολείται με θέματα πληροφοριών, εγκληματολογικών και κυβερνοασφάλειας. Ξεκίνησε τις δραστηριότητές της με τη συνταξιοδότηση του διευθυντή του Ισραηλινού Γραφείου της INTERPOL Asher Ben Artzi μετά από 34 χρόνια υπηρεσίας του στην Υπηρεσία Ασφάλειας του Ισραήλ (Σιν Μπετ), συνταξιούχου προϊσταμένου της Αστυνομίας του Ισραήλ.

Η Black Wall Global είναι μια ψηφιακή υπηρεσία πληροφοριών, κυβερνοασφάλειας και άμυνας που ιδρύθηκε από μια ομάδα βετεράνων πληροφοριών, της αντιτρομοκρατίας, των ελίτ μονάδων και της αστυνομίας. Πρόεδρος είναι ο Επίτροπος Khoo Boon Hui, πρώην αρχηγός της αστυνομίας της Σιγκαπούρης και πρώην πρόεδρος της Interpol.

Διευθύνων Σύμβουλος είναι ο Amir (Anri) David, πρώην Ανώτερος Εκτελεστικός Βοηθός του Προέδρου του Διεθνούς Γραφείου Εγκληματικών Ερευνών CYBERPOL, ειδικός σε θέματα καταπολέμησης της τρομοκρατίας και Σύμβουλος Εθνικής Ασφάλειας.

Το διοικητικό συμβούλιο περιλαμβάνει τον Arik Barbing, ανώτερο στέλεχος του ISA, της Ισραηλινής Υπηρεσίας Ασφάλειας (Σιν Μπετ), ισοδύναμο σε βαθμό με αρχιστράτηγο του IDF (Δυνάμεις Άμυνας του Ισραήλ), ιδρυτή και επικεφαλής του τμήματος κυβερνοχώρου της Σιν Μπετ.

Ένας μοναδικός τομέας στον οποίο ειδικεύεται η εταιρεία, μαζί με άλλους τομείς της νοημοσύνης και της κυβερνητικής, είναι ανίχνευση και εντοπισμός σχετικών περιοχών σε εγγραφές βίντεο, συμπεριλαμβανομένης της εγκληματολογικής ψηφιακής ανάλυσης βίντεο CCTV με χρήση συγκριτικής εγκληματολογικής γεωμετρίας, καθώς και ο εντοπισμός πλαστών βίντεο. Ένας από τους τομείς, στους οποίους ειδικεύονται, είναι οι δικανικές έρευνες για τις παραβιάσεις CCTV.

Τα τελευταία χρόνια, η IPSC έχει ενταχθεί στο πρόγραμμα «Συνεργασία Ιδιωτικού Τομέα, Συνεργασία δημόσιου και ιδιωτικού τομέα» της Ιντερπόλ, μέσω του οποίου παρέχει πληροφορίες και δικανική βοήθεια στην αστυνομία και τις υπηρεσίες επιβολής του νόμου στο Ισραήλ και στο εξωτερικό.

Η ακόλουθη έρευνα διεξήχθη σε όλες τις ισραηλινές υπηρεσίες ασφαλείας προκειμένου να γίνει κατανοητό εάν τα συστήματα ασφαλείας παραβιάστηκαν από χάκερ και να αποτραπούν παρόμοια περιστατικά χάκινγκ στο μέλλον. Η ψηφιακή έρευνα διενεργήθηκε από ειδικευμένο ιατροδικαστή. Η έρευνα χωρίζεται σε δύο μέρη: Το Μέρος Α εξετάζει το χακάρισμα των καμερών CCTV και το Μέρος Β εξετάζει το χακάρισμα των μηνυμάτων WhatsApp.

Για πολλούς λόγους, δεν μπορούμε να δημοσιεύσουμε ολόκληρη την έκθεση που έχουμε στη διάθεσή μας, οπότε δημοσιεύουμε αποσπάσματα από αυτήν.

Έκθεση Ψηφιακής Εγκληματολογίαςχάκινγκ καμερών CCTV

και διείσδυση στο WhatsApp

22.10.2023

Έκθεση Έρευνας Ιατροδικαστικής OSINT IPSC

(μετάφραση από τα εβραϊκά)

«Βρήκαμε σαφείς αποδείξεις ότι οι κάμερες παρακολούθησης είχαν όντως χακαριστεί! Βίντεο από τις χακαρισμένες κάμερες δημοσιεύτηκαν από Άραβες χάκερ στα κοινωνικά δίκτυα του Ιράν και της Ρωσίας. Βρήκαμε σαφή συνεργασία μεταξύ Ρώσων, Παλαιστινίων και Ιρανών χάκερ στην ανάπτυξη μεθοδολογίας και πρακτικών χάκινγκ. Ανακαλύψαμε επίσης ότι τα δεδομένα όλων των χρηστών του WhatsApp στο Ισραήλ (πάνω από 5,5 εκατομμύρια) βρίσκονται στα χέρια χάκερ και διατίθενται προς πώληση. Τα κλεμμένα δεδομένα WhatsApp των Ισραηλινών χρηστών περιλαμβάνουν τα στοιχεία των υπουργών της ισραηλινής κυβέρνησης(!) και τους QR κωδικούς τους.

Πιστεύουμε ότι για λόγους εθνικής ασφάλειας, η χρήση αυτής της εφαρμογής θα πρέπει να απαγορευτεί ή τουλάχιστον να μειωθεί στο ελάχιστο για στρατιωτικό προσωπικό και αστυνομικούς, προσωπικό ασφαλείας και υπουργούς: αυτή η εφαρμογή έχει γίνει ουσιαστικά εργαλείο πειρατείας.

Μετά τη διεξαγωγή της έρευνάς μας, συνειδητοποιήσαμε ότι υπήρχε ανάγκη δημιουργίας ενός Φόρουμ Υπεύθυνων/Διαχειριστών Ψηφιακής Ασφάλειας και ενός Φόρουμ Εσωτερικών Ερευνητών Ψηφιακής Ασφάλειας στο Ισραήλ. Τονίζουμε την ανάγκη ανάπτυξης πρακτικών μεθόδων και μέσων για τη διασφάλιση της κυβερνοασφάλειας και της ψηφιακής προστασίας των εγκαταστάσεων και των υποδομών στο Ισραήλ».

Ακολουθεί στο ρεπορτάζ η μαρτυρία και οι λεπτομέρειες της έρευνας που έδωσε ενόρκως ο ανακριτής ποινικολόγος. Αυτή είναι μια σημαντική λεπτομέρεια που καταδεικνύει ξεκάθαρα τη σημασία και την επίσημη ιδιότητα του εγγράφου. (CDN)

Εγκληματολογική Έρευνα OSINT

«Αναφορές: Νόμος περί αποδεικτικών στοιχείων [Νέα Έκδοση], 1971.

Όνομα ειδικού: IPCS-BWG

Διεύθυνση: IPSC-BWG

Εγώ, ο κάτωθι υπογεγραμμένος, ερευνητής-εγκληματολόγος και εμπειρογνώμονας, δίνω μια ψηφιακή δικανική γνώμη για αυτό το θέμα:

Ψηφιακή εγκληματολογική εξέταση OSINT — δυνατότητα χακαρίσματος συστημάτων καμερών CCTV, συμπεριλαμβανομένης της κοινής χρήσης βίντεο, και η δυνατότητα χακαρίσματος των Ισραηλινών συνδρομητών WhatsApp.

Δίνω αυτό το συμπέρασμα εξέτασης ως γνωμάτευση και όχι ως μαρτυρία στο δικαστήριο και δηλώνω ότι γνωρίζω καλά ότι για τους σκοπούς των διατάξεων περί ψευδορκίας ποινικής καταδίκης, αυτή η έκθεση, υπογεγραμμένη από εμένα, αποτελεί νομική μαρτυρία στο δικαστήριο.

Δεδομένα στα οποία βασίζεται το τεστ:

Στις 7 Οκτωβρίου 2023, στις 06:30 π.μ. την ημέρα του Σαμπάτ, η Χαμάς εξαπέλυσε αιφνιδιαστική επίθεση στο Ισραήλ. Σύμφωνα με βίντεο που έδωσε στη δημοσιότητα η Χαμάς, τα συστήματα επιτήρησης και πυρός εξουδετερώθηκαν με χρήση drones ή αντιαρματικών όπλων. Ο φράκτης ασφαλείας ανατινάχτηκε και καταστράφηκε με τρακτέρ σε πολλά σημεία και οι τρομοκράτες της Χαμάς μπήκαν από άλλο φράχτη στο δρόμο τους προς τα σημεία ελέγχου.

Λόγω του γεγονότος ότι οι δυνάμεις ασφαλείας δεν ήταν προετοιμασμένες για επίθεση της Χαμάς στο Ισραήλ, προέκυψαν τα ακόλουθα ερωτήματα:

- Είναι πιθανό τα συστήματα καμερών ασφαλείας να έχουν παραβιαστεί και τα βίντεο που τραβήχτηκαν από αυτές τις κάμερες να έχουν καταστραφεί ή να αντικατασταθούν με ψεύτικα;

- Είναι δυνατόν, εκτός από την παρακολούθηση της θέσης των περιπολιών των IDF στη συνοριακή περιοχή, οι χάκερ της Χαμάς κατάφεραν να χακάρουν τα iPhone και τα smartphone στρατιωτών και δυνάμεων ασφαλείας;

Απαραίτητες ενέργειες

Για να διεξαγάγω αυτήν την έρευνα, έπρεπε να εκτελέσω επιχειρήσεις ψηφιακής νοημοσύνης, συμπεριλαμβανομένης της διεξαγωγής ψηφιακής νοημοσύνης στο Darknet και στο κανονικό Διαδίκτυο.

Μέρος 1 — χάκινγκ καμερών παρακολούθησης στο Ισραήλ

Κατά τη διάρκεια της έρευνάς μου στο Darknet σε κατάσταση ανώνυμης περιήγησης, είχα πρόσβαση σε ιστότοπους σε τρεις γλώσσες που μιλάω άπταιστα: Εβραϊκά, Αγγλικά και Ρωσικά.

Για να δουλέψω με ιστότοπους στα περσικά και στα κινέζικα, έπρεπε να χρησιμοποιήσω το Google Translator. Αξίζει να σημειωθεί ότι υπάρχουν πολλές χρήσιμες πληροφορίες που μπορείτε να βρείτε στο Darknet σε ρωσικούς, εβραϊκούς και αγγλικούς ιστότοπους και στο κανονικό Διαδίκτυο μπορείτε να επισκεφθείτε περσικούς και κινέζικους ιστότοπους και να χρησιμοποιήσετε το Google Translator χωρίς να αποκαλύψει την πραγματική ταυτότητα του ψηφιακού ερευνητή.

Κατά τη διάρκεια μιας μυστικής επιχείρησης, κατάφερα να διεισδύσω σε δύο κλειστά ρωσικά φόρουμ χάκερ στο Darknet. Το πρώτο φόρουμ είναι «VLMRAMP», το δεύτερο είναι «Code by DarkWebForum» [Εικόνες 1, 2 για παράδειγμα].

Εικόνα 1: Στιγμιότυπο οθόνης του «VLMRAMP», ενός κλειστού φόρουμ για Ρώσους χάκερ στο Darknet

Εικόνα 2: Στιγμιότυπο οθόνης του «Code by DarkWebForum», ενός κλειστού φόρουμ για Ρώσους χάκερ στο δίκτυο Darknet

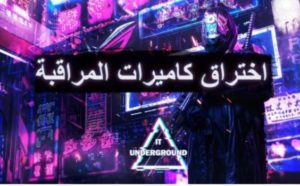

Στο φόρουμ VLMRAMP ανακάλυψα μια σελίδα χρήστη με το ψευδώνυμο «IT UNDERGROUND». Στις 10/09/2023, ανάρτησε ένα θέμα στο φόρουμ με τίτλο «Χάκινγκ καμερών ασφαλείας στο Ισραήλ» [εικόνα 3 για παράδειγμα].

Εικόνα 3: Μεγεθυσμένο στιγμιότυπο οθόνης μιας ανάρτησης σχετικά με το θέμα «Χάκινγκ καμερών ασφαλείας στο Ισραήλ» (στα Ρωσικά) στο φόρουμ «VLMRAMP» στο Darknet

Ο χρήστης «IT UNDERGROUND», ο οποίος είναι επίσης ένας από τους συντονιστές του φόρουμ «VLMRAMP», ισχυρίζεται ότι οι κάμερες ασφαλείας των IDF στα σύνορα παραβιάστηκαν με την χρήση τεχνικής χάκινγκ κάμερας που αναπτύχθηκε από μια ομάδα Ρώσων χάκερ που ονομάζεται «IT UNDERGROUND», της οποίας ηγείται. Ως απόδειξη ο χάκερ δημοσίευσε ένα φυλλάδιο στα ρωσικά σχετικά με τις μεθόδους παραβίασης των καμερών παρακολούθησης, καθώς και στιγμιότυπα οθόνης μεταφράσεων αυτού του φυλλαδίου στα αραβικά και περσικά [εικόνες 4 και 5 για παράδειγμα]

ΕΙΚΟΝΑ 4: Στιγμιότυπο οθόνης ενός φυλλαδίου για τις τεχνικές χάκινγκ κάμερας ασφαλείας που αναπτύχθηκε από τη ρωσική ομάδα χάκερ «IT UNDERGROUND», με τίτλο «Χάκινγκ καμερών παρακολούθησης» στα αραβικά.

ΕΙΚΟΝΑ 5: Κολάζ από στιγμιότυπα οθόνης ενός φυλλαδίου για τεχνικές παραβίασης καμερών παρακολούθησης, που αναπτύχθηκε από μια ομάδα χάκερ: το ρωσικό «IT UNDERGROUND». Ο τίτλος «Χάκινγκ καμερών παρακολούθησης» είναι σε τρεις γλώσσες: Ρωσικά, Αραβικά και Περσικά.

Είναι σημαντικό να σημειωθεί ότι η μέθοδος χάκινγκ καμερών παρακολούθησης της ρωσικής ομάδας χάκερ «IT UNDERGROUND» περιλαμβάνει επίσης μεθόδους ανίχνευσης κρυφών καμερών και μεθόδους ανταλλαγής βίντεο σε συστήματα καμερών παρακολούθησης, [εικόνες 6,7 για σαφήνεια].

Εικόνα 6: Στιγμιότυπο οθόνης από ένα φυλλάδιο για τις τεχνικές χάκινγκ καμερών ασφαλείας που αναπτύχθηκε από τη ρωσική ομάδα χάκερ «IT UNDERGROUND», εδώ μιλάμε για έναν από τους τρόπους κοινής χρήσης βίντεο.

Εικόνα 7: Στιγμιότυπο από ένα φυλλάδιο σχετικά με τις τεχνικές χάκινγκ καμερών ασφαλείας που αναπτύχθηκε από μια ομάδα Ρώσων χάκερ που ονομάζεται «IT UNDERGROUND», το οποίο μιλά για 9 τρόπους για να χακάρετε κάμερες και να αλλάξετε την εικόνα του βίντεο.

Στο «Code by DarkWebForum» βρήκα μια σελίδα για τον χρήστη «Anonymous». Στις 25 Οκτωβρίου 2022, δημοσίευσε ένα θέμα στο φόρουμ με τίτλο «Χάκινγκ καμερών CCTV RTSP» [Εικόνα 8 για παράδειγμα].

Εικόνα 8: Ένα μεγεθυσμένο στιγμιότυπο οθόνης της ανάρτησης νήματος «Χάκινγκ μιας κάμερας CCTV RTSP» (στα ρωσικά) στο δίκτυο Darknet σε ένα φόρουμ που ονομάζεται «Code by DarkWebForum»

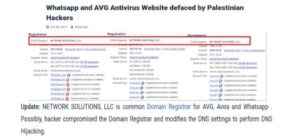

Σε μια ανάρτηση με ημερομηνία 25 Οκτωβρίου 2022, ο χρήστης «Anonymous», ο οποίος είναι επίσης ένας από τους συντονιστές του «Code by DarkWebForum», περιγράφει λεπτομερώς μεθόδους για το χάκινγκ καμερών ασφαλείας, συμπεριλαμβανομένων μεθόδων ανίχνευσης κρυφών καμερών και μεθόδων αντικατάστασης βίντεο σε συστήματα καμερών ασφαλείας. Ο «Anonymous» μίλησε με περηφάνια και καύχημα για τη συνεργασία του με ομάδες Αράβων και Ιρανών χάκερ και ότι η ομάδα Moses Staff χρησιμοποιούσε τις τεχνικές του για να χακάρει τις ισραηλινές κάμερες ασφαλείας. Όπως το «IT UNDERGROUND», ο «Anonymous» δημοσίευσε ένα φυλλάδιο σχετικά με τις μεθόδους χάκινγκ των καμερών παρακολούθησης στα ρωσικά, καθώς και στιγμιότυπα οθόνης των μεταφράσεων αυτού του φυλλαδίου στα αραβικά και στα περσικά [εικόνες 9, 10 για παράδειγμα].

Εικόνα 9: Στιγμιότυπο οθόνης ενός φυλλαδίου σχετικά με τις τεχνικές χάκινγκ καμερών παρακολούθησης που αναπτύχθηκε από τον Ρώσο χάκερ «Anonymous», με την αραβική επιγραφή «Security Camera χάκινγκ».

Εικόνα 10: Κολάζ από στιγμιότυπα οθόνης ενός φυλλαδίου σχετικά με τις τεχνικές χάκινγκ καμερών παρακολούθησης που αναπτύχθηκε από τον Ρώσο χάκερ «Anonymous», με τον τίτλο «Security Camera χάκινγκ» γραμμένο σε τρεις γλώσσες: Ρωσικά, Αραβικά και Φαρσί.

Πρέπει να τονιστεί ότι ο «Anonymous» σε ένα από τα κείμενά του έδωσε μια λεπτομερή ανάλυση του τρόπου με τον οποίο η ομάδα χάκερ «Moses Staff» χάκαρε τις ισραηλινές κάμερες παρακολούθησης τον Νοέμβριο του 2022 και σημείωσε τον υψηλό επαγγελματισμό των ενεργειών των χάκερ [Εικόνα 11 για παράδειγμα ].

Εικόνα 11: Φωτογραφία από κάμερα ασφαλείας στην Ιερουσαλήμ που παραβιάστηκε από την ιρανική ομάδα χάκερ Moses Staff το Νοέμβριο του 2022.

Έκανα έρευνα για να μάθω την πραγματική ταυτότητα των χρηστών που είναι γνωστοί με τα ψευδώνυμα «IT UNDERGROUND» και «Anonymous». Μέχρι στιγμής δεν μπόρεσα να προσδιορίσω την πραγματική τους ταυτότητα, αλλά κατάφερα να βρω αξιόπιστες πληροφορίες και να διαπιστώσω ότι ο χρήστης «IT UNDERGROUND» είναι επικεφαλής μιας ανεξάρτητης ανώνυμης ομάδας χάκερ με το ίδιο όνομα και ο χρήστης «Anonymous» επικεφαλής μιας ξεχωριστής ομάδας ομάδα ρωσόφωνων χάκερ που ονομάζεται «We are Anonymous».

Βρήκα αξιόπιστες πληροφορίες ότι η ομάδα χάκερ «IT UNDERGROUND» είναι αυτόνομος εργολάβος του The Internet Research Agency, που είναι το τμήμα χάκερ του Wagner Group.

Οι πληροφορίες μας: «Πρακτορείο διαδικτυακών ερευνών», επίσης γνωστό ως «Kremlinbots», «Troll Factory», «Trolls του Prigozhin», «Trolls του Olgin», «Lahtobots» είναι ένα τμήμα των ρωσικών υπηρεσιών πληροφοριών που ασχολείται με την παραπληροφόρηση, την προπαγάνδα του Κρεμλίνου και χειραγώγηση της κοινής γνώμης. Το «Πρακτορείο» χρησιμοποιεί ψεύτικους λογαριασμούς σε κοινωνικά δίκτυα και διαδικτυακές εκδόσεις, σε φόρουμ και ιστότοπους φιλοξενίας βίντεο για να προωθήσει τα συμφέροντα των ρωσικών υπηρεσιών πληροφοριών, κυρίως διαδίδοντας την προπαγάνδα και παραπληροφόρηση του Κρεμλίνου.

Επιπλέον, βρήκα αξιόπιστες πληροφορίες ότι αυτή η ομάδα συνδέεται με τη ρωσική οργάνωση χάκερ Cozy Bear, η οποία λειτουργεί υπό την αιγίδα της FSB.

Οι πληροφορίες μας: Το «Cozy Bear», γνωστό και ως APT29, The Dukes, κ.λπ., είναι μια ομάδα χάκερ που εργάζεται για τις ρωσικές υπηρεσίες πληροφοριών. Σύμφωνα με τις δυτικές υπηρεσίες πληροφοριών, λειτουργεί υπό την αιγίδα της FSB της Ρωσικής Ομοσπονδίας. Το «Cozy Bear» ειδικεύεται στη λήψη πληροφοριών απαραίτητων για τους ηγέτες του Κρεμλίνου. Θύματα της ομάδας είναι οι κυβερνήσεις των δυτικών χωρών και οργανισμοί που συνδέονται με αυτές: υπουργεία, φορείς, αναλυτικά κέντρα, εκτελεστές κυβερνητικών εντολών. Οι κυβερνήσεις των χωρών μελών της ΚΑΚ, της Ασίας, της Αφρικής και της Μέσης Ανατολής έγιναν επίσης θύματά τους, καθώς και διεθνείς οργανισμοί.

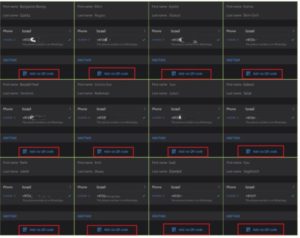

Στα φόρουμ των ρωσικών χάκερ στο Darknet έλαβα συνδέσμους σε διάφορα αραβικά φόρουμ, αφιερωμένα στο χάκινγκ καμερών παρακολούθησης. Πρέπει να σημειωθεί ότι αυτά τα αραβικά φόρουμ βρίσκονται στο ανοιχτό Διαδίκτυο [εικόνες 12, 13, 14, 15 για παράδειγμα].

Εικόνα 12: Στιγμιότυπο οθόνης πλήρους μεγέθους ενός από τα αραβικά φόρουμ αφιερωμένο στην χάκινγκ καμερών παρακολούθησης. Η κόκκινη λωρίδα σηματοδοτεί 2 φυλλάδια «Anonymous» (στα δεξιά) και «IT UNDERGROUND» (στα αριστερά), μεταφρασμένα από τα ρωσικά στα αραβικά.

Εικόνα 13: Στιγμιότυπο οθόνης ενός από τα αραβικά φόρουμ που είναι αφιερωμένο στην χάκινγκ καμερών παρακολούθησης.

Εικόνα 14: Στιγμιότυπο οθόνης ενός από τα αραβικά φόρουμ που είναι αφιερωμένο στην χάκινγκ καμερών παρακολούθησης.

Εικόνα 15: Στιγμιότυπο οθόνης από το «The Hacker Academy», ένα αραβικό φόρουμ αφιερωμένο στη διαδικτυακή μάθηση, στο χάκινγκ καμερών και στα συστήματα ασφαλείας. Είναι σημαντικό να σημειωθεί ότι το φόρουμ λειτουργεί υπό την αιγίδα της διεθνούς ομάδας χάκερ Anonymous.

Ορισμένα αραβικά φόρουμ και ιστότοποι (συμπεριλαμβανομένων των διαδικτυακών μέσων ενημέρωσης, του YouTube και του δικτύου Al-Arabiya) δημοσίευσαν βίντεο με τρομοκράτες της Χαμάς να διεισδύουν σε μοσάβ και κιμπούτζ, που καταγράφηκαν από ισραηλινές κάμερες παρακολούθησης και παραβιάστηκαν από Άραβες χάκερ.

Εικόνα 16: Στιγμιότυπο οθόνης πλήρους μεγέθους ενός από τους αραβικούς ιστότοπους στο YouTube. Στις 7 Οκτωβρίου 2023 (υποδεικνύεται από το κόκκινο ορθογώνιο παρακάτω), ένα βίντεο αναρτήθηκε στον ιστότοπο με τον αραβικό τίτλο «Παρακολουθήστε: Μια κάμερα παρακολούθησης ακολουθεί τους ηρωικούς αγωνιστές της αντίστασης καθώς περιφέρονται σε έναν από τους οικισμούς κοντά στη Λωρίδα της Γάζας και επιδιώκουν να σκοτώσουν τους στρατιώτες της σιωνιστικής κατοχής» (μετάφραση από τα αραβικά). Στο μπλε ορθογώνιο είναι η λέξη «Hacked» και κάτω δεξιά το εικονίδιο της ομάδας χάκερ Anonymous. Το λογότυπο του τηλεοπτικού δικτύου Arab al-Arabiya τονίζεται με κόκκινο επάνω αριστερά.

Για άγνωστο λόγο, οι χάκερ άλλαξαν την ώρα που υποδεικνύεται στο βίντεο σε 05:56.

Εικόνα 17: Στιγμιότυπο οθόνης πλήρους μεγέθους: Ένα κολάζ βίντεο που τραβήξαμε καταγράφοντας τις επιθέσεις της Χαμάς σε κοινότητες κοντά στη Λωρίδα της Γάζας. Τα βίντεο παραβιάστηκαν από Άραβες χάκερ από ισραηλινές κάμερες παρακολούθησης που είναι εγκατεστημένες σε κιμπούτς και χωριά και δημοσιεύτηκαν σε αραβικά φόρουμ και ιστότοπους. Τα μπλε ορθογώνια σημειώνονται με τις λέξεις «HACKED». Στις φωτογραφίες, το εικονίδιο για την ομάδα χάκερ Anonymous είναι ορατό κάτω δεξιά και το εικονίδιο του δικτύου al-Arabiya με κόκκινο χρώμα επάνω αριστερά. Για άγνωστο λόγο, οι χάκερ άλλαξαν την ώρα που φαίνεται στο βίντεο (στις εικόνες στα δεξιά) σε 05:57.

Μέρος 2 — Χάκινγκ WhatsApp

Υπάρχουν επίσης πολλές πληροφορίες σχετικά με την παραβίαση του WhatsApp σε αραβικά φόρουμ χάκερ καμερών ασφαλείας. Αυτές οι ομάδες έχουν ένα υπο-φόρουμ που διδάσκει το χάκινγκ εφαρμογών, καθώς και συνδέσμους σε αραβικά φόρουμ που είναι αφιερωμένα στο χάκινγκ. [Εικόνα 18 για παράδειγμα]. Για περισσότερες πληροφορίες σχετικά με τα αραβικά φόρουμ χάκινγκ WhatsApp, δείτε τα παραρτήματα.

Εικόνα 18: Στιγμιότυπο οθόνης πλήρους μεγέθους ενός από τα αραβικά φόρουμ που είναι αφιερωμένα στην παραβίαση του WhatsApp.

Λίγες μέρες μετά την επίθεση της Χαμάς στο Ισραήλ, δημοσιεύτηκε μια δήλωση στα μέσα ενημέρωσης και στα φόρουμ μιας φιλοπαλαιστίνιας ομάδας χάκερ, η οποία ανακοίνωσε με ενθουσιασμό ότι τα δεδομένα των Ισραηλινών χρηστών WhatsApp είχαν χακαριστεί και ότι όλα τα δεδομένα των ομάδων χρηστών ήταν στα χέρια τους [εικόνες 19, 20 για παράδειγμα].

Εικόνα 19: Στιγμιότυπο οθόνης από κοντά ενός από τα άρθρα σχετικά με το χάκινγκ ομάδων WhatsApp στο Ισραήλ.

Εικόνα 20: Στιγμιότυπο οθόνης από κοντά ενός από τα άρθρα σχετικά με το χάκινγκ ομάδων WhatsApp στο Ισραήλ.

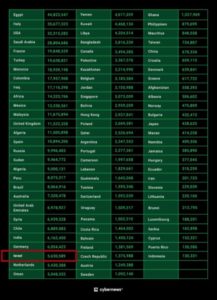

Με βάση αυτές τις πληροφορίες, πραγματοποίησα διερευνητικές ενέργειες, ως αποτέλεσμα των οποίων διαπιστώθηκαν τα ακόλουθα γεγονότα: Τον Δεκέμβριο του 2022, τα δεδομένα των χρηστών WhatsApp από διαφορετικές χώρες διατέθηκαν προς πώληση στο Dadknet, συμπεριλαμβανομένων δεδομένων των 5.630.589 χρηστών από το Ισραήλ [εικόνες 21, 22 για παράδειγμα].

Εικόνα 21: Στιγμιότυπο οθόνης πλήρους μεγέθους του αριθμού των χρηστών του WhatsApp σε διάφορες χώρες. Το κόκκινο τετράγωνο δείχνει τον αριθμό των χρηστών στο Ισραήλ.

Σύμφωνα με το στιγμιότυπο στην εικόνα 21, τα στοιχεία 152.321 κατοίκων Κύπρου τίθενται επίσης προς πώληση από χάκερ (CDN)

Εικόνα 22: Ένα μεγεθυμένο στιγμιότυπο οθόνης που δείχνει τον αριθμό των χρηστών του WhatsApp σε διάφορες χώρες. Το κόκκινο πλαίσιο υποδεικνύει 5.630.589 χρήστες στο Ισραήλ.

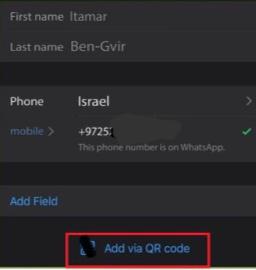

Είναι σημαντικό να σημειωθεί ότι η βάση δεδομένων WhatsApp στο Dadknet περιέχει επίσης έναν QR κωδικό χρήστη, ο οποίος σας επιτρέπει να εγγραφείτε στον λογαριασμό οποιουδήποτε συγκεκριμένου χρήστη από οποιονδήποτε υπολογιστή, καθώς και από πολλά μοντέλα smartphone. Είναι σημαντικό να σημειωθεί ότι οι βάσεις δεδομένων χρηστών WhatsApp κυκλοφόρησαν τον Δεκέμβριο του 2022: η τιμή μιας βάσης δεδομένων χρηστών στις ΗΠΑ ήταν $7.000, η βάση δεδομένων χρηστών WhatsApp στο Ηνωμένο Βασίλειο ήταν $3.000 και η τιμή μιας βάσης δεδομένων ισραηλινών χρηστών ήταν $3.000 δολάρια. Οι βάσεις δεδομένων χρηστών πωλούνται στο Darknet από τον Ιανουάριο του 2023 και, στην πραγματικότητα, μέχρι σήμερα.

Σύμφωνα με αξιόπιστες πληροφορίες, βάσεις δεδομένων χρηστών WhatsApp αγοράστηκαν από το Darknet, συμπεριλαμβανομένης μιας βάσης δεδομένων χρηστών από το Ισραήλ. Είναι γνωστό ότι λίστες WhatsApp με QR κωδικούς Ισραηλινών πολιτικών, υψηλόβαθμων στρατιωτικών αξιωματούχων και επιχειρηματιών πουλήθηκαν πρόσφατα στο Darknet για 150 δολάρια. [Οι εικόνες 23, 24 είναι για παράδειγμα].

Εικόνα 23: Στιγμιότυπο οθόνης από χρήστη WhatsApp του υπουργού Itamar Ben-Gvir. Ο QR κωδικός του σημειώνεται στο κόκκινο ορθογώνιο.

Εικόνα 24: Στιγμιότυπο οθόνης από κοντά: Ένα κολάζ που δημιουργήσαμε, με χρήστες του WhatsApp, υπουργούς της ισραηλινής κυβέρνησης. Ο QR κωδικός τους σημειώνεται στο κόκκινο ορθογώνιο.

Είναι σημαντικό να σημειωθεί ότι το WhatsApp έχει κακή φήμη μεταξύ των ειδικών στον κυβερνοχώρο και θεωρείται σχεδόν εργαλείο χάκινγκ. Για παράδειγμα, ο διεθνής οργανισμός Cybersecurity Leadership Community αποφάσισε πέρυσι να σταματήσει να χρησιμοποιεί το WhatsApp λόγω ανησυχιών για την ασφάλεια στον κυβερνοχώρο.

Συμπεράσματα

- Διαπιστώσαμε ότι οι κάμερες και τα συστήματα ασφαλείας στο Ισραήλ δεν είναι προστατευμένες και βρήκαμε σαφείς ενδείξεις ότι οι κάμερες ασφαλείας έχουν πράγματι παραβιαστεί και τα βίντεό τους έχουν δημοσιευτεί. Κατά τη διάρκεια αυτής της έρευνας, εντοπίσαμε τη συνεργασία Ρώσων χάκερ με Παλαιστίνιους και Ιρανούς χάκερ για την ανάπτυξη μεθοδολογίας και πρακτικών τεχνικών για την παραβίαση των καμερών παρακολούθησης, επομένως, εκθέσαμε τουλάχιστον 2 ομάδες Ρώσων χάκερ κοντινές στο ρωσικό FSB.

- Ανακαλύψαμε ότι τα δεδομένα όλων των χρηστών του WhatsApp στο Ισραήλ, συμπεριλαμβανομένων των υπουργών της κυβέρνησης, βρίσκονται στα χέρια χάκερ και είναι προς πώληση. Κατά τη γνώμη μας, για λόγους εθνικής ασφάλειας, η χρήση αυτής της εφαρμογής θα πρέπει να απαγορευτεί ή τουλάχιστον να μειωθεί στο ελάχιστο για στρατιωτικούς, αστυνομικούς, προσωπικό ασφαλείας και υπουργούς, καθώς αυτή η εφαρμογή έχει ουσιαστικά μετατραπεί σε εργαλείο χάκινγκ.

- Συνιστούμε τη δημιουργία μιας υπηρεσίας ψηφιακής ασφάλειας στο Ισραήλ, τόσο στον ιδιωτικό όσο και στον δημόσιο τομέα, δημιουργώντας μια ομάδα εργασίας εκπροσώπων της Εθνικής Αρχής Κυβερνοχώρου, της Σιν Μπετ, της IDF, του Υπουργείου Εσωτερικής Ασφάλειας και της Ισραηλινής Αστυνομίας, της Εθνικής Αρχής Κυβερνοασφάλειας (NCSA), εκπροσώπων του τομέα ιδιωτικής ασφάλειας και εκπροσώπων της κυβερνοασφάλειας και των ψηφιακών ερευνών.

Asher Ben Artzi

Προϊστάμενος (συνταξιούχος)

IPCS — Black Wall Global

Διεύθυνση Ψηφιακών Εγκληματολογικών Ερευνών

Τέλος αναφοράς.»

Όπως αναφέρθηκε παραπάνω, το έγγραφο δεν έχει δημοσιευτεί πλήρως, αλλά αυτό είναι αρκετό για να μην αφήσει καμία αμφιβολία για τη συμμετοχή της Ρωσίας στην επίθεση της Χαμάς στο Ισραήλ στις 7 Οκτωβρίου. Τα γεγονότα που παρουσιάζονται στην έκθεση, δείχνουν άμεσα τη συνενοχή ομάδων χάκερ που συνδέονται με ρωσικές ειδικές υπηρεσίες, στην επίθεση στο Ισραήλ και στη μακρά προετοιμασία για αυτήν. Ιδιαίτερη ανησυχία προκαλούν τα γεγονότα της εμπλοκής ρωσικών ομάδων χάκερ στη διαδικασία εκπαίδευσης Αράβων και Ιρανών χάκερ σε μεθόδους και τεχνικές εισβολής και διείσδυσης σε ηλεκτρονικά δίκτυα και υπολογιστές δημοκρατικών δυτικών χωρών. Δεν υπάρχει αμφιβολία ότι Άραβες και Ιρανοί χάκερ λειτουργούν υπό τον έλεγχο των καθεστώτων των χωρών τους και αργά ή γρήγορα χρησιμοποιούν τη γνώση που λαμβάνουν από τους Ρώσους συναδέλφους τους εναντίον των πολιτισμένων κρατών της Δύσης. Η ηγεσία του Κρεμλίνου και οι ρωσικές υπηρεσίες πληροφοριών ενθαρρύνουν τη στενή συνεργασία μεταξύ των ομάδων χάκερ που ελέγχουν και Ιρανών και Αράβων χάκερ ως μέρος ενός υβριδικού πολέμου εναντίον της Δύσης. Το Ισραήλ και η Ουκρανία θεωρούνται από το Κρεμλίνο ως βασικοί στόχοι σε αυτόν τον πόλεμο, επομένως δεν υπάρχει αμφιβολία ότι η Μόσχα θα εντείνει τις προσπάθειες για την καταστροφή τους.

Υπό τις παρούσες συνθήκες, η Ουκρανία και το Ισραήλ, χωρίς υπερβολή, είναι προστατευτικά φυλάκια της Ευρώπης και ολόκληρου του Ευρωατλαντικού Πολιτισμού, προστατεύοντας τη Δύση από βάρβαρα, δικτατορικά καθεστώτα και ισλαμικές τρομοκρατικές οργανώσεις έτοιμες να την καταστρέψουν, ενωμένοι στον «Άξονα του Κακού» — Ρωσία, Κίνα, Ιράν, Βόρεια Κορέα, Χεζμπολάχ, Χαμάς, ISIS, PLO, Σαλαφικό Ισλάμ, Μουσουλμανική Αδελφότητα, Ισλαμική Τζιχάντ. Η Τουρκία έρχεται.

Με φόντο την τραγωδία της 7ης Οκτωβρίου και τα αποτελέσματα της έρευνας IPCS-BWG, αξίζει να προσέξουμε μια λεπτομέρεια που είναι πολύ σημαντική κατά τη γνώμη μας. Από τον Φεβρουάριο του περασμένου έτους, πολλές εταιρείες πληροφορικής με εκατοντάδες Ρώσους ειδικούς πληροφορικής έχουν μετακομίσει από τη Ρωσία στην Κύπρο, στο πλαίσιο ενός ειδικού προγράμματος μετεγκατάστασης, ή «μετατόπισαν», όπως είναι της μόδας να λέμε σήμερα. Μπορεί να υποτεθεί με κάποια σιγουριά ότι ορισμένες από αυτές τις εταιρείες λειτουργούσαν στη Ρωσία με άδειες FSB. Μπορεί να υποτεθεί με εξίσου σιγουριά ότι, μαζί με το επιτελείο τους, ορισμένος αριθμός μυστικών Ρώσων αξιωματικών πληροφοριών «μετακόμισε» επίσης στην Κύπρο.

Μια ισχυρή κοινότητα πληροφορικής με ρωσικές ρίζες και μυστηριώδεις δεσμούς με τη Ρωσία έχει εμφανιστεί στην Κύπρο. Αυτή η κοινότητα ηγείται από άτομα που έχουν επίσης ρωσικές ρίζες και όχι λιγότερο μυστηριώδεις διασυνδέσεις με τη Ρωσία και τις ρωσικές κυβερνητικές υπηρεσίες.

Το εάν αυτές οι ρίζες και οι συνδέσεις οδηγούν σε ομάδες χάκερ που ελέγχονται από το FSB, το GRU και το SVR μένει να το δούμε.